Captatore informatico: aspetti tecnici e criticità. I nostri dati sono in buone mani?

Pubblicato da ISF Magazine in Articoli · Sabato 30 Mag 2020

Con la sentenza n. 26889/2016, detta anche “sentenza Scurato”, le Sezioni Unite della Cassazione si pronunciarono sull’utilizzo dei cosiddetti captatori informatici o trojan di Stato.

Due furono i punti di diritto affermati nell’occasione:

- «Limitatamente ai procedimenti per delitti di criminalità organizzata, è consentita l’intercettazione di conversazioni o comunicazioni tra presenti - mediante l’installazione di un “captatore informatico” in dispositivi elettronici portatili (ad esempio personal computer, tablet, smartphone, ecc.) - anche nei luoghi di privata dimora ex articolo 614 Codice penale, pure non singolarmente individuati e anche se ivi non si stia svolgendo l’attività criminosa».

- «Per reati di criminalità organizzata devono intendersi non solo quelli elencati nell’articolo 51, commi 3-bis e 3-quater, Codice di procedura penale, ma anche quelli comunque facenti capo a un’associazione per delinquere, ex articolo 416 Codice penale, correlata alle attività criminose più diverse, con esclusione del mero concorso di persone nel reato»

Si tratta di veri e propri virus informatici che, solitamente, vengono installati da remoto inviando una e-mail o un SMS al bersaglio prescelto (un personal computer, uno smartphone o un tablet), all’insaputa di chi ne fa uso. Una volta completata l’operazione, il suo regista dispone di molteplici opzioni. In particolare:

- il controllo a distanza del dispositivo infettato (l’operatore può servirsene senza limiti, compiendovi ogni tipo di attività);

- la visualizzazione di tutte le operazioni compiute dal detentore;

- la visualizzazione e l’estrazione di tutti i dati contenuti nel dispositivo;

- la sua messa fuori uso; l’attivazione del microfono e della webcam del dispositivo e quindi la possibilità di ottenere riprese audio e video.

Il captatore: sviluppo, tecniche di inoculazione e strumenti disponibili a bersaglio infetto

Lo sviluppo di tali strumenti è abbastanza libero e aperto, in quanto non esiste una legge che impedisca a un soggetto privato di sviluppare tool del genere. Solamente l’utilizzo non consentito di tali strumenti è sanzionato dalla legge: è un po’ come dire che i soggetti sono autorizzati a costruire fucili ma non sono autorizzati a utilizzarli e di questo, le pregresse vicende avvenute in Italia, insegnano.

A fianco allo sviluppo in proprio, possiamo trovarci anche nella situazione in cui determinati soggetti utilizzino codice di terze parti per produrre il proprio strumento, ad esempio quando, per funzionare, necessitano di sfruttare le vulnerabilità dei dispositivi mobili.

Esiste un vero e proprio “black market” in cui possono essere acquistati diversi tipi di vulnerabilità e, in base all’efficacia, il prezzo aumenta: abbiamo visto aziende italiane acquistare vulnerabilità per somme di circa 40 mila euro ed esistono vulnerabilità che vanno oltre il milione di euro.

Il cosiddetto trojan di Stato è uno strumento investigativo cui nominativo si applica, più che al suo funzionamento, al metodo con cui viene inoculato.

L’inoculazione del captatore può avvenire principalmente in due modalità:

- da locale: occorre avere la disponibilità del dispositivo e, quindi, viene installato il software direttamente dall’Autorità giudiziaria che dispone le intercettazioni. Oppure, occorre far avere un dispositivo preconfigurato all’origine, da fornire alla persona intercettata. Questa metodologia era più diffusa nel passato, mentre oggi si preferisce tentare l’inoculazione;

- da remoto: tramite l’utilizzo di alcuni escamotage, la persona intercettata viene guidata ad installare sul proprio dispositivo il software che poi prenderà il controllo del dispositivo intercettato.

La bontà di un prodotto di installazione da remoto si valuta in base al numero di click che l’utente deve fare sul proprio dispositivo per infettarsi:

- prodotti "3 Click": sono i prodotti meno raffinati che richiedono molta interazione con l’utente e, quindi, spesso risultano essere poco efficaci. Il costo medio di questi prodotti rientra nell’ordine di alcune centinaia di euro.

- prodotti "2 Click": sono prodotti di buona fattura che richiedono una media interazione con l’utente e risultano essere efficaci tra il 30 e il 50% dei casi. Il costo medio di questa linea di prodotti rientra nell’ordine di qualche migliaio di euro;

- prodotti "1 Click": sono prodotti di ottima fattura che richiedono un’interazione minima con l’utente e risultano essere più efficaci, almeno nel 50% dei casi in cui viene impiegato. Il costo di questi prodotti supera abbondantemente 100 mila euro;

- prodotti "0 Click: sono prodotti di fattura eccezionale in quanto non richiedono alcuna interazione da parte dell’utente. L’efficacia è pressoché garantita in quanto questi prodotti sfruttano vulnerabilità non note che consentono di prendere il controllo del dispositivo in modalità silente. Prodotti di questa categoria possono costare ben oltre il milione di euro.

A bersaglio infetto, successivamente alla verifica dell’IMEI, il software finisce di scaricarsi e installarsi, pronto per iniziare a fare data collection.

Generalmente, prima di iniziare a fare attività di data collection, lo spyware crea un’area di memoria crittografata di dimensioni variabili, nella quale confluiscono i dati che, in seguito, verranno "esfiltrati". È difficile infatti che i dati possano essere acquisiti in “tempo reale”, salvo particolari eccezioni. Lo scopo del prodotto è quello di restare invisibile agli occhi dell’utente in quanto un'eccessiva attività del dispositivo, sicuramente farebbe insospettire l’utilizzatore del dispositivo infetto rendendo vano l’uso dello spyware.

I prodotti più evoluti, a differenza di quelli commerciali, tendono a limitare le attività allo stretto necessario anche per preservare, ad esempio, l’utilizzo della batteria. Infatti, se lo spyware consumasse molta energia per esfiltrare i dati, il sistema di protezione Android potrebbe segnalare come attività insolita e potenzialmente sospetta il consumo di energia di una determinata applicazione.

Il consumo di batteria quindi dovrebbe rimanere e non superare il 5% delle risorse totali.

Gestione dei privilegi

In base al tipo di attività ed al tipo di dati che il software deve esfiltrare, occorre che lo stesso acquisisca determinati tipi di privilegi.

La condizione ideale in cui trovarsi, ovviamente è quella di utente con privilegi di root (privilegi di amministrazione completi) del dispositivo. Questo tipo di privilegi non sono consentiti agli utenti del dispositivo al fine di evitare che lo stesso possa bloccarsi a causa di attività non corrette svolte dall’utilizzatore.

Attraverso i privilegi di root, tutte le attività sopra descritte sono possibili e realizzabili. Tuttavia, esistono moltissimi casi in cui non è possibile acquisire i privilegi di root e, quindi, le attività di estrazione saranno limitate dai privilegi. Ad esempio, è possibile acquisire i file multimediali senza avere i privilegi di root, mentre non sarà possibile acquisire in tempo reale il database delle chat utilizzate dall’utente.

Un trojan che ottiene pieni privilegi di sistema del dispositivo infetto, ha la potenzialità di eseguire:

- acquisizione IMEI

- acquisizione rubrica

- acquisizione lista chiamate

- acquisizione SMS

- acquisizione dei file multimediali

- acquisizione delle posizioni GPS del dispositivo

- acquisizione dei dati provenienti dalle Applicazioni

- attivazione del microfono e della fotocamera da remoto

- acquisizione delle chat in tempo reale

Dati investigativi ottenuti a mezzo captatore e instradamento degli stessi

Una volta che i dati vengono raccolti dal dispositivo, vengono spostati nell’area crittografata che il programma spia aveva creato in fase di installazione. Da questo momento in poi, i dati sono pronti per essere esfiltrati. Occorrerà, quindi, programmare il processo di estrapolazione.

In genere, i dati vengono inviati dal bersaglio al centro di comando e controllo quando il dispositivo risulta, ad esempio, collegato da una rete Wi-Fi. È possibile estrarre i dati anche utilizzando la connessione dell’operatore di telefonia mobile ovvero della scheda SIM contenuta nel dispositivo. Ma, in questo caso, potrebbe rendersi necessario aumentare la soglia dati del target infetto. I dati esfiltrati dovrebbero arrivare crittografati alla stazione di comando e controllo e la chiave di decrittazione degli stessi dovrebbe essere legata all’IMEI del dispositivo intercettato, al fine di garantire la massima riservatezza delle informazioni che vengono collezionate.

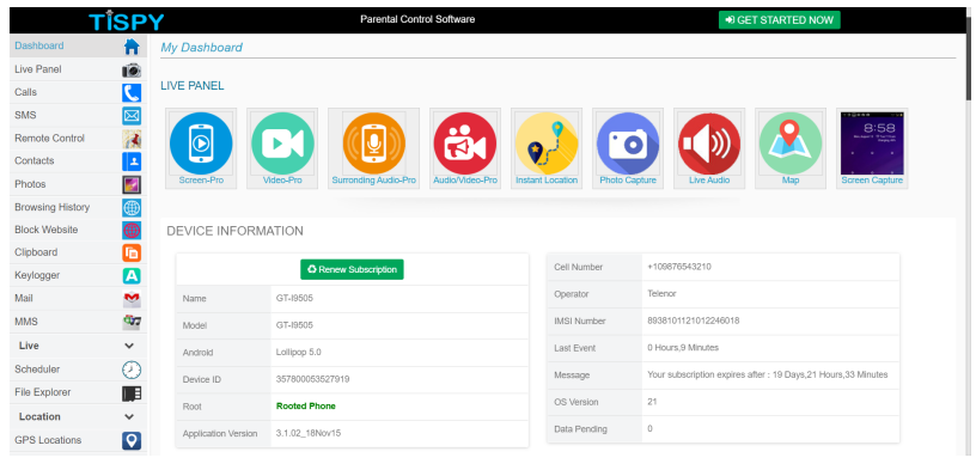

La mole enorme di dati ottenuti o ottenibili con il captatore, necessitano di essere instradati e trattati al fine di poterli utilizzare. Le case produttrici di molti spyware commerciali (che vengono venduti e acquistati su internet con finalità di parental control), forniscono direttamente delle piattaforme su cui l’investigatore può interagire. Da queste piattaforme client, l’utente si interfaccia con i dati ottenuti e immagazzinati presso un server.

L’esempio sottostante è la piattaforma di uno dei più diffusi “spyware” parental control in commercio

Come si può notare, già un prodotto così apparentemente banale ed economico, permette l’accesso a informazioni riservate come la cronologia di navigazione, gli SMS, le chiamate, la posizione, le foto, gli audio in live ovvero l'attivazione e l'ascolto del microfono. Proprio con quest’ultima funzionalità si interfaccia maggiormente l’investigatore, il quale può interagire con il microfono attivandolo e disattivandolo a propria scelta.

Nel caso delle investigazioni operate dalle procure, però, essendo esse organi di Stato, esse non si avvalgono ovviamente di software in commercio reperibili sul web, bensì di software creati da case produttrici di strumenti di captazione-registrazione che, nella gran parte dei casi, sono le medesime che trattano le intercettazioni “classiche” ovvero quelle telefoniche. Aziende come Lutech (RadioTrevisan) nonché Innova, R.C.S. ecc., sono le principali fornitrici degli strumenti di investigazione a mezzo captatore.

Questo potente mezzo investigativo, tuttavia, sta suscitando, proprio in questo periodo storico, una serie di perplessità tecniche e giuridiche, tanto è vero che le più recenti pronunce giurisprudenziali intervengono fissando alcuni criteri di applicabilità e trattamento dei dati captati a mezzo trojan. Il decreto legislativo 216/2017, attuativo della legge delega 103/2017, ha legittimato normativamente il ricorso ai captatori informatici, interpolando il secondo comma dell’articolo 266 Codice di procedura penale, aggiungendovi il nuovo comma 2-bis. Ha modificato, inoltre, il comma 1 dell’articolo 267, così rendendo obbligatoria l’indicazione specifica nel decreto autorizzativo delle ragioni che rendono necessario l’uso del captatore. Il decreto deve inoltre includere, quando autorizza intercettazioni collegate a delitti non compresi tra quelli descritti nei commi 3-bis e 3-quater dell’articolo 51 CVodice di procedura penale, i luoghi e il tempo in cui è consentita la captazione dei segnali vocali mediante l’attivazione del microfono. È stato inoltre aggiunto il nuovo comma 2-bis, applicabile ai casi d’urgenza in cui è il pubblico ministero ad autorizzare interinalmente le intercettazioni tra presenti. La norma gli consente di disporre l’intercettazione mediante l’inserimento di un captatore su un dispositivo elettronico portatile, ma solo nei procedimenti per i delitti indicati nei citati commi dell’articolo 51. È tuttavia imposta al PM una motivazione grave che dia conto dell’impossibilità di procedere per le vie ordinarie.

Nel nuovo testo, l’articolo 89 prevede, infatti, che, in caso di uso del captatore informatico, il verbale delle operazioni indichi il tipo di programma impiegato, il quale deve essere conforme ai requisiti tecnici stabiliti con decreto del Ministro della giustizia, e i luoghi in cui si svolgono le comunicazioni e conversazioni.

Ma vi è di più: è stato stabilito che il flusso di dati proveniente dal captatore informatico attivo sul dispositivo bersaglio, deve essere instradato unicamente e direttamente verso le strutture informatiche server della procura che ne ha autorizzato l’utilizzo. Tuttavia, ciò si scontra con il funzionamento intrinseco del captatore il quale necessita di essere eseguito e controllato per il tramite del centro di controllo a cui solo gli sviluppatori del trojan possono avere pienamente accesso, ciò anche per esigenze di segreto aziendale. Solo in seconda battuta, cioè nella fase di scelta della destinazione di memorizzazione, la piattaforma operante può veicolare la registrazione sul server della procura, lasciando però spazio ad alcune lacune tecnico-giuridiche.

Criticità

L'Autorità giudiziaria non vuole far sapere al target che sta operando data collection delle informazioni contenute sul suo dispositivo. Quindi, per evitare di essere identificata come punto di arrivo dei dati esfiltrati, può spostare su uno o più server i pacchetti dei dati in modo da non poter essere identificata come punto di arrivo delle informazioni raccolte. Non è obbligatorio che questa sia la prassi ma, ovviamente, l'AG non potrebbe accettare di poter essere facilmente individuata nel caso in cui l’utente si accorga di essere intercettato. Quindi, i prodotti utilizzati prevedono questi “hoops” su diversi server; le informazioni dell’ultimo server, vengono distrutte e, quindi, rendono irrintracciabile il dato. Domanda: in tutto questo, l'AG o la polizia giudiziaria operante, hanno effettivamente il controllo delle fonti di prova originali o non hanno altro che una replica di quella che è l’interfaccia proprietaria e delle funzionalità della stessa? Su questa enorme problematica si fondano casi giudiziari ben noti alle cronache e alla stampa.

Stando a quanto trapelato dai media, negli atti di indagine si afferma che, in maniera del tutto fortuita e casuale, degli operatori di PG si accorsero che, con le credenziali date loro dalla società fornitrice del servizio di intercettazione a mezzo captatore, essi potessero avere accesso ai contenuti di altri procedimenti appartenenti ad altre sezioni di PG in Italia, nonché al contenuto di alcuni dispositivi non soggetti a procedimenti in cui vi era stata autorizzata tale tipologia di intercettazione. E vi è di più: il contenuto non era assolutamente protetto da crittografia e non era immagazzinato nei server della procura bensì in server di AWS, situati negli Stati Uniti.

Sulla scia di questo caso giudiziario sono diversi i procedimenti in cui le difese hanno sollevato perplessità su violazioni della corretta applicazione di quanto previsto dalle norme vigenti, nonché mancati accessi e verifiche di integrità delle fonti di prova generate dal captatore.

Tutto quanto fin qui affermato, mette in evidenza che, per come concepito, allo stato attuale il captatore è tecnicamente in contrasto con la più importante delle normative che tratta l’acquisizione e la conservazione della prova digitale: la legge 48 del 18 marzo 2008 in ratifica ed esecuzione della Convenzione del Consiglio d'Europa, denominata Convenzione di Budapest. Rispetto a questa, il funzionamento e le pratiche messe in atto dal captatore informatico, per come sviluppato non offrono alcuna garanzia tecnico-operativa idonea a rendere verificabile e/o confutabile la prova che si è formata in un procedimento.

Il percorso di formazione della prova a mezzo captatore inizia già in prima fase con una alterazione volontaria dello status originario del bersaglio: l’inoculazione e l’accesso ai privilegi di root a cui si aggiungono la mancanza di un protocollo di accesso alla prova, la mancanza di file di LOG delle attività, la mancata possibilità, per gli operatori del procedimento, di verificare il flusso dati proveniente dal captatore e gli HASH dei dati generati.

E se alcune criticità fossero, almeno in parte, risolvibili prevedendo dei semplici file di LOG generati durante tutto il periodo di utilizzo del software di captazione informatica?

Antonio Miriello & Luca Governatori

*Riproduzione riservata*