L’importanza delle tecniche di “triage” applicate alle prove digitali

Pubblicato da ISF Magazine in Articoli · Mercoledì 13 Feb 2019 · 6:30

Autore: Antonio Andrea Miriello

Sezione Investigazioni Scientifiche, Unità Digital Forensics dell'Istituto di Scienze Forensi

Se è pur vero che indizi e prove digitali provenienti dai dispositivi a noi in uso (pc, smartphone, tablet, memorie usb/esterne ecc.) stanno praticamente rivoluzionando i metodi con cui si applica la giustizia civile e penale nei nostri tribunali, non si può dire lo stesso delle metodologie con cui queste vengono acquisite.

Nuova tecnologia, vecchie maniere

Non è raro, purtroppo, imbattersi in procedimenti ove si evidenziano degli errori che, nella grande maggioranza dei casi, vengono commessi nelle fasi di individuazione, preservazione e prima acquisizione della prova digitale. Errori che rischiano di compromettere seriamente l’andamento dei futuri procedimenti civili e penali. Computer accesi che vengono spenti, smartphone che vengono sottratti all’utilizzatore senza che vengano isolati dalle frequenze radio, mancata individuazione dei supporti informatici “mimetizzati” in oggettistica, smartphone e tablet che vengono ispezionati senza la presenza dei legali o dei consulenti tecnici di fiducia sono solo alcuni degli errori in cui ci si imbatte più spesso.

Invero, le “best practice” della digital forensics, quando applicate, prevedono, proprio per le fasi di individuazione, preservazione e prima analisi, delle procedure che permettono, nella quasi totalità dei casi, di non lasciare il minimo dubbio sull’alterazione volontaria o involontaria della prova informatica.

A partire dalla convenzione di Budapest sulla criminalità informatica, con la legge 18 marzo 2008, n. 48, venivano sancite le linee guida sull’acquisizione della prova informatica secondo le quali la prova informatica deve essere acquisita con metodologia adatta:

- a garantire che non vi siano alterazioni o danneggiamenti del dispositivo originale; all’autenticazione del reperto e dell’immagine acquisita;

- a garantire la ripetibilità dell’accertamento;

- a un’analisi senza modificazione dei dati originari;

- alla massima imparzialità nell’agire tecnico.

Indipendentemente dal fatto che il dispositivo informatico sia esso stesso “vittima” di un crimine (crimine informatico, hacking, spoofing ecc.) oppure che sia stato di ausilio all’utilizzatore per compiere un crimine, le best practice cui si fa riferimento variano, grossolanamente, in base al tipo di dispositivo e allo stato in cui viene rinvenuto.

Esempio

Nel momento in cui un pc, uno smartphone o un tablet viene rinvenuto nello status di “spento” nei luoghi di interesse operativo, basterebbe una folta attività di identificazione e custodia puntualmente verbalizzata per far sì che i futuri giudicanti possano aver conto di quanto successo in questa fase (attività composta da: indicazione dei seriali o degli IMEI, descrizione fisica dei dispositivi, utilizzo di borse di Faraday isolanti, farsi riferire eventuali password o codici di sblocco dagli utilizzatori se essi sono presenti e collaborativi).

Nel momento in cui un PC, uno smartphone o un tablet vengono rinvenuti nello status di “acceso”, la situazione cambia radicalmente. Infatti, una delle caratteristiche più delicate della traccia digitale è la sua volatilità, in quanto tutti i dispositivi informatici possiedono una memoria di lavoro RAM (random access memory), la quale, interrotta l’alimentazione, perde i dati in essa contenuti.

È assolutamente consigliabile, quindi, procedere perlomeno all’acquisizione in “live” della memoria RAM (per i pc) o all’acquisizione fisica o logica degli smartphone/tablet dopo aver attivato la modalità aereo/offline (procedura più che sufficiente a mettere in sicurezza il dispositivo mobile).

Queste pratiche richiedono il possesso e l’utilizzo di determinati tools/software che sono progettati e sviluppati per fornire metodi di acquisizione forense riconosciuti dalla comunità scientifica (es. CAINE/DEFT/HELIX per i pc, UFED, XRY, MOBILEDIT FORENSICS per smartphone e tablet), nonché di hardware/strumenti di “write blocking” che, bloccando il flusso di dati in scrittura (flusso che si interfaccerebbe con il dispositivo da acquisire), proteggono le fasi di duplicazioni forense da eventuali scritture involontarie di dati. Infine, sono necessarie memorie di archiviazione di massa idonee ad immagazzinare quanto acquisito dalle precedenti operazioni e di cui dovrà essere noto il seriale, poiché questi saranno i dispositivi che conterranno le prime immagini forensi su cui poter successivamente confrontare i dati provenienti da future ed eventuali altre copie forensi.

Confrontare come?

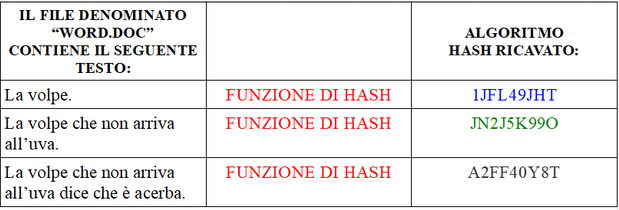

Tutto ruota, invero, attorno all’ “algoritmo di hash”, che è quella funzione unilaterale che permette agli operatori di un eventuale procedimento di verificare se il dato informatico in analisi (operazione effettuata ad esempio da un perito o da un consulente di parte), sia lo stesso dato che era presente al momento del sequestro e della preservazione della prova digitale. Infatti, al variare del contenuto di un file immagine, di un brano audio, di un file di testo o pdf, varierà sempre il codice di hash successivamente verificato.

I principali algoritmi di HASH applicati alla digital forensics sono:

- l’algoritmo MD5 (message digest 5), sequenza di 32 caratteri esadecimali ed output a 128 bit;

- l’algoritmo SHA-1 (secure hash algorithm), sequenza di 40 caratteri esadecimali ed output a 160 bit;

- l’algoritmo SHA-256, sequenza di 64 caratteri esadecimali ed output di 256 bit.

In merito all’utilizzo degli algoritmi di hash, vi sono delle distinzioni da fare tra la computer forensics e la mobile forensics. Per quanto riguarda la computer forensics, nella grande maggioranza dei casi è possibile acquisire la copia integrale della memoria di archiviazione (hard disk) mediante copia fisica bit-a-bit su cui, applicando la funzione di hash, sarà sempre possibile verificarne l’integrità ottenendo ogni volta il medesimo hash, poiché non ci si aspetta che, con nuove acquisizioni, la memoria subisca alcuna variazione.

Per quanto riguarda la mobile forensics, invece, raramente è possibile attuare soluzioni che non prevedano l’accensione del dispositivo. Dopo la prima copia forense, quindi, se sarà necessario effettuarne di nuove bisognerà nuovamente avviare il dispositivo. Avviando il dispositivo, però, il sistema operativo si interfaccerà con le memorie (di lavoro e di archiviazione) facendo sì che si concretizzi una modifica del filesystem. Variazione che, anche se minima, farà variare gli algoritmi di hash della copia che cambieranno nonostante ci si aspetta non cambino quelli dei file in essa contenuti.

Dopo aver adottato tutte le dovute cautele, quindi, si potrà passare alle prime analisi dei dispositivi senza dover lavorare direttamente sui reperti, che potranno essere ricustoditi mantenendo la catena di custodia per future esigenze.

Conclusioni

Nella realtà dei fatti, i sequestri, le analisi, le acquisizioni di dispositivi informatici sono innumerevoli e all’ordine del giorno. Un volume di lavoro così ampio che è impossibile, oggettivamente, affidare unicamente alle forze dell’ordine specializzate nel settore (di nicchia) e poter garantire l’attuazione delle best practice prima descritte su tutto il territorio nazionale.

Di vitale importanza, quindi, diventano gli esperti della materia che svolgono autonomamente questa attività i quali, spesso, si affiancano alle forze di polizia nella fase investigativa come ausiliari di PG o consulenti tecnici del pm.

Antonio Andrea Miriello

Riproduzione riservata